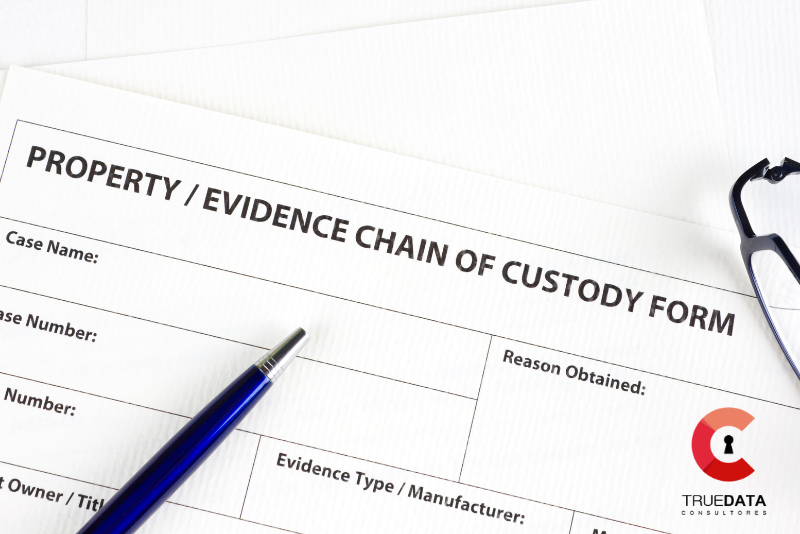

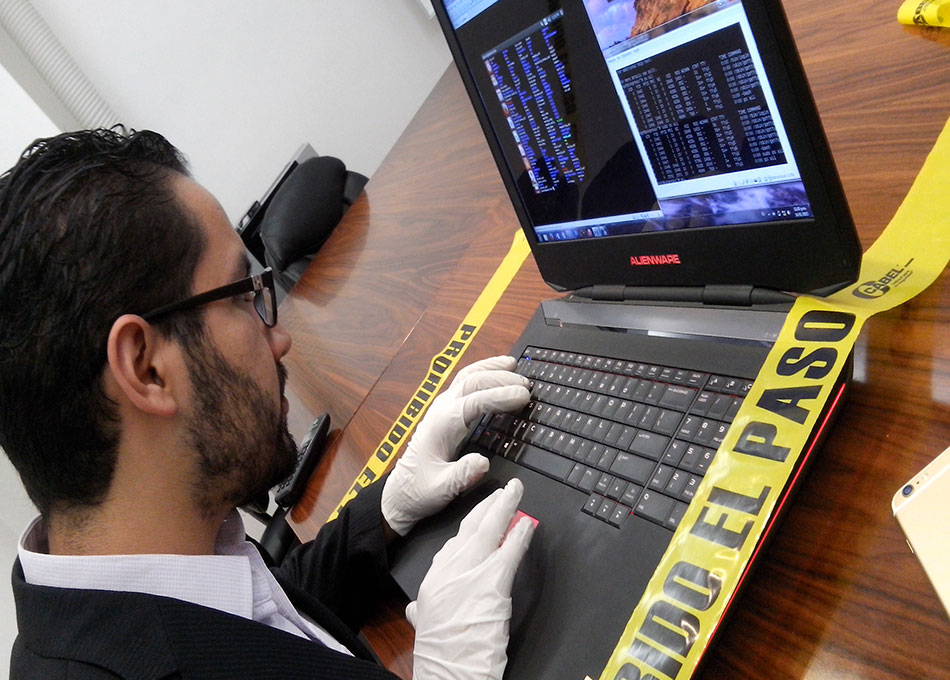

La Importancia de la Cadena de Custodia en la Informática Forense - Perito informático - Periciales informáticas - Murcia-Alicante-Más

Cómo redactar un dictamen pericial informático? - ANTPJI Asociación Nacional de Tasadores y Peritos Judiciales Informáticos

Manual de informática forense II: Bases teóricas complementarias. Metodología suplementaria: computación móvil (Prueba Indiciaria Informático Forense nº 2) eBook : Arellano González, Luis Enrique, Darahuge, María Elena, Del Gener, Jorge Omar: Amazon.es:

La Cadena de Custodia en dispositivos informáticos dañados | Perito Informático y Tecnológico - PeritoIT

![VÍDEO] ¿Qué es la cadena de custodia digital y por qué es importante? | LP VÍDEO] ¿Qué es la cadena de custodia digital y por qué es importante? | LP](https://img.lpderecho.pe/wp-content/uploads/2021/10/custodia-digital-LP.png)